728x90

반응형

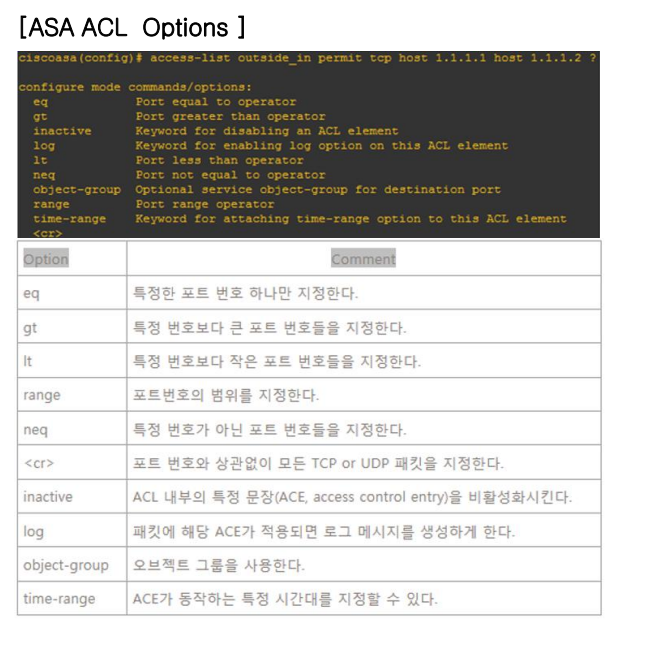

■ ASA ACL(Access Control List)

- ASA는 기본적으로 Security-level이 낮은 방향에서 높은 방향으로 전송되는 트래픽은 모두 차단된다.

- 만약 특정 트래픽에 대해서 level이 높은 방향으로 접근을 해야하는 경우 관리자는 Access-list를 사용하여 접근을 허용한다.

- ASA는 기본적인

L3/L4 패킷 제어는 ‘Access-list’를 사용하고,

Application(L7) 계층 제어 및 검사(DPI)는 ‘MPF(Modular Policy Framework)’를 사용해야 한다.

※ ASA의 Access-list 설정방식은 Router와 거의 동일하다. 차이점은 아래와 같다.

------------------------------------------------------------------------------------------

. ASA의 경우 Standard ACL은 패킷 필더링 용도가 아니기 때문에 Extended ACL을 사용해야 한다.

(‘extended’ 생략가능)

. Numbered가 지원되지 않고, Named 방식만 지원한다.

. Wildcard Mask가 아니라 Netmask를 사용한다. (ASA는 Wildcard Mask를 지원하지 않는다.)

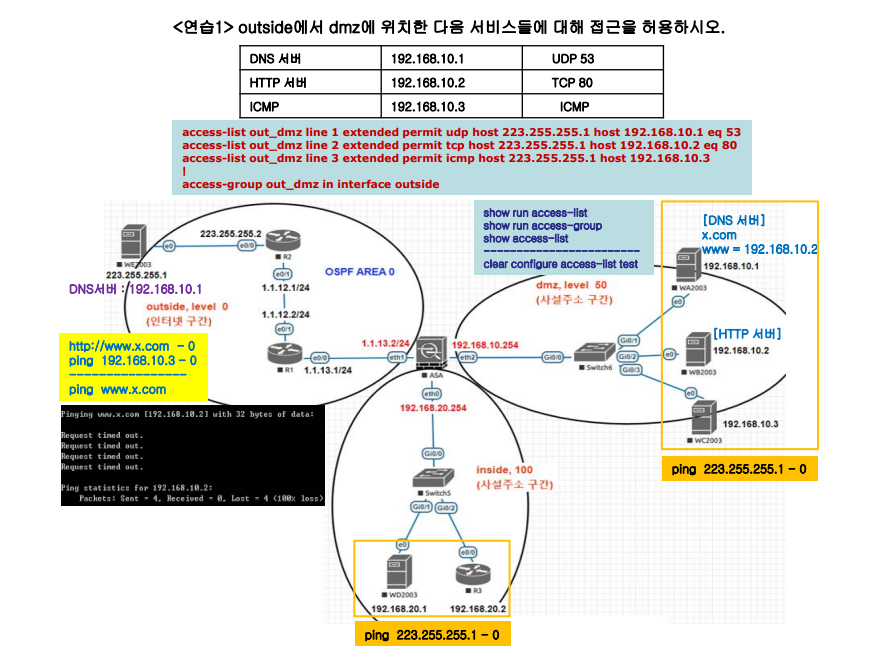

access-list out_dmz extended permit udp host 223.255.255.1 host 192.168.10.1 eq domain

access-list out_dmz extended permit tcp host 223.255.255.1 host 192.168.10.2 eq www

access-list out_dmz extended permit icmp host 223.255.255.1 host 192.168.10.3

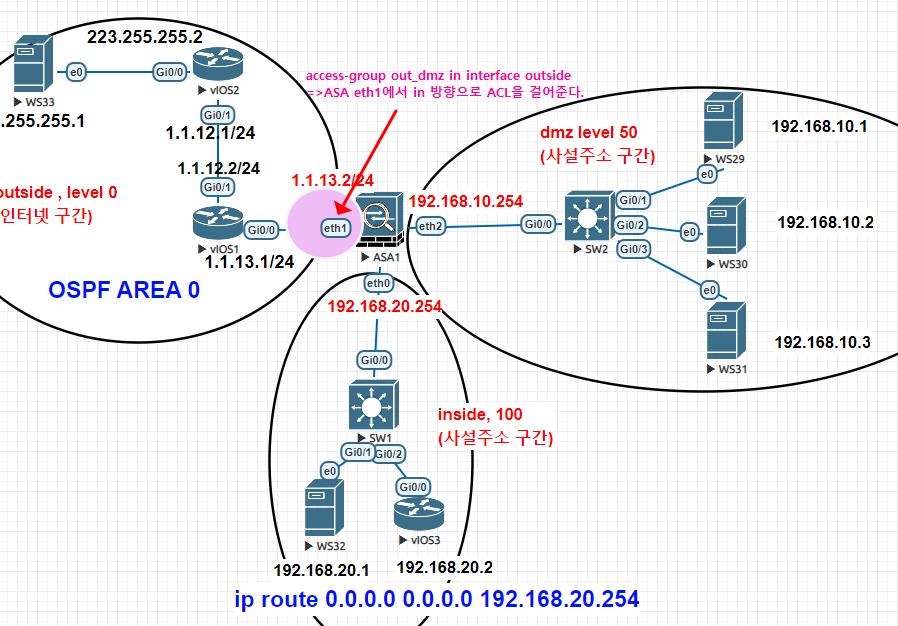

access-group out_dmz in interface outside

ASA 방화벽

ciscoasa(config)# logging console 4

ciscoasa(config)# logging enable적은후 outside pc에서 ping을 보내면

asa에서 방화벽에 걸린 내역을 알려준다.

192.168.10.3은 모두 permit을 해주었기 때문에 ping이 막히지 않지만,그 이외의 192.168.10.1, 192.168.10.2는 막히게 된다.

<log 통계치 출력>

방화벽 적고 난뒤

ciscoasa(config)# access-list out_dmz deny ip any any lo 4 interval 20

=> 20초 간격으로 묶어서 적어줍니다.

※ ASA Object 와 Object Group 사용해 구성

▶ Object

- 특정 네트워크 대역 혹은 서비스에 대해 Object를 생성하여 관리하는 것이다.

- Object는 Network-Object 와 Service-Object 로 구성된다.

- Object에 2개 이상의 정의하면 마지막에 설정된 항목만 저장된다.

◎ Network Object 구성

object network HR_NET

subnet 1.1.1.0 255.255.255.0

!

object network Sales_NET

range 192.168.10.10 192.168.10.20

!

object network DNS_SVR

host 192.168.20.1

◎ Service Object 구성

object service DNS_SER

service udp destination eq 53

!

object service FTP_SER

service tcp destination eq 21

▶ Object Group

- Object의 경우 하나의 네트워크 대역 혹은 하나의 서비스만 정의하는 것이다.

- 만약 다수의 네트워크, 서비스, 프로토콜 등을 묶어서 관리하고자 하는 경우

Object-Group을 사용해야 한다.

◎ Network Object Group 구성

object-group network에서 다른 오브젝트, 다른 오브젝트 그룹 둘 다 가져올 수 있다.

// object 있는 경우

object-group network HQ_NET

network-object object MGR_NET

network-object object HR_NET

// object 없는 경우

object-group network HQ_NET

network-object 1.1.1.0 255.255.255.0

network-object 1.2.1.0 255.255.255.0

◎ Service Object Group 구성

Web 서비스: HTTP / HTTPS, Mail 서비스: SMTP / POP3 / IMAP

object-group service WEB_SER

service-object tcp destination eq 80

service-object tcp destination eq 443

!

object-group service MAIL_SER

service-object tcp destination eq 25

service-object tcp destination eq 110

service-object tcp destination eq 143access-list [name] [permit/deny] [service ] [ 출발지] [ 목적지]

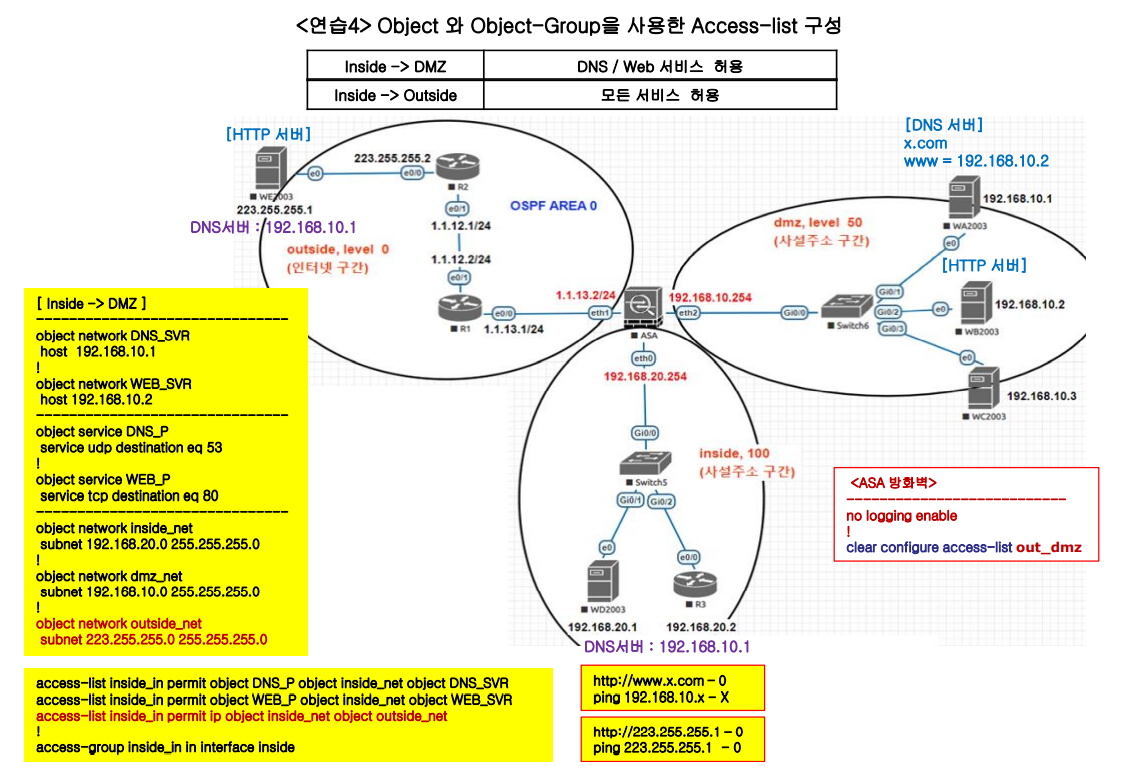

access-list inside_in permit object DNS_P object inside_net object DNS_SVR

access-list inside_in permit object WEB_P object inside_net object WEB_SVR

access-list inside_in permit ip object inside_net object outside_net

!

access-group inside_in in interface insid

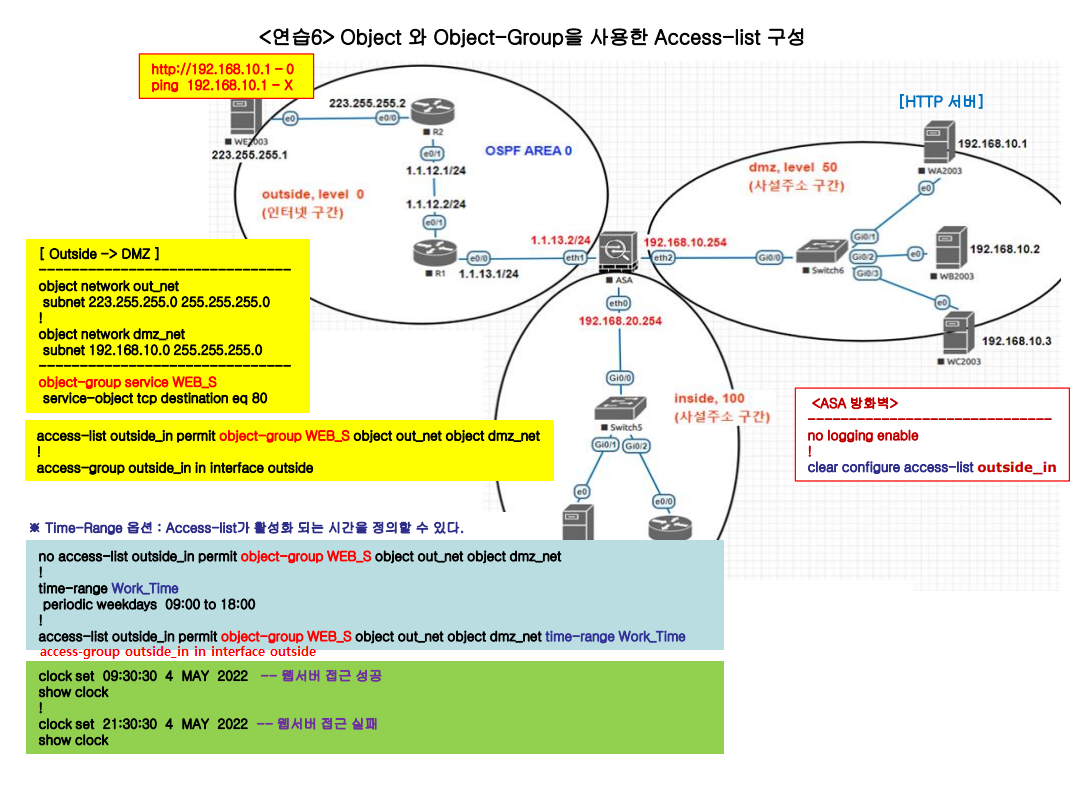

work_time 을 설정해 주면 내가 지정한 시간에는 접속을 허용하지만, 그 이외의 시간에는 접속을 허용하지 않겠다는 문장이다.

clock set 설정하여 현재시간을 설정하고 현재시간이 worktime 안에 포함되는지 안되는지 여부에 따라 접속의 허용여부가 결정된다.

728x90

반응형

'Network > ASA.Firewall' 카테고리의 다른 글

| [ASA.Firewall]라우팅 (0) | 2023.03.13 |

|---|---|

| [ASA.Firewall]ASA란? (0) | 2023.03.13 |

| [ASA.Firewall]Transparent (0) | 2023.03.13 |

댓글