728x90

반응형

■ 방화벽 개요 시스코의 전용 방화벽에는 ASA 와 PIX 장비가 있으며, 두 장비는 모두 동일한 명령어 체계를 사용한다. 새로운 장비인 ASA가 PIX에 비해 성능과 기능이 우수하다.

- SSL VPN 기능을 지원한다.

- AIP-SSM 모듈을 장착하면 침입탐지시스템(IPS) 기능이 지원된다.

- csc-ssm 모듈을 장착하면 바이러스 방지, 스파이웨어 방지, 파일 차단, 스팸 차단,피싱 차단, URL 차단, 컨텐트 필터링 등의 기능을 제공한다.

- ASA는 인터페이스에 이름을 부여해 정책 적용 시 그 이름을 사용한다.

- 인터페이스 이름이 Inside 이면 기본적으로 보안 레벨이 가장 높은 100을 적용한다.

- 나머지 인터페이스 이름들은(Outside, DMZ) 보안 레벨이 가장 낮은 0을 적용한다.

- 보안 레벨이 지정되지 않으면 인터페이스 자체가 비활성화

보안 레벨이 높은 곳에서 낮은 곳으로의 트래픽 흐름은 기본적으로 모두 허용된다.

- 액세스 리스트에 예외(규칙) 적용 : 낮은 보안 레벨에서 높은 보안 레벨로 트래픽 전달 가능

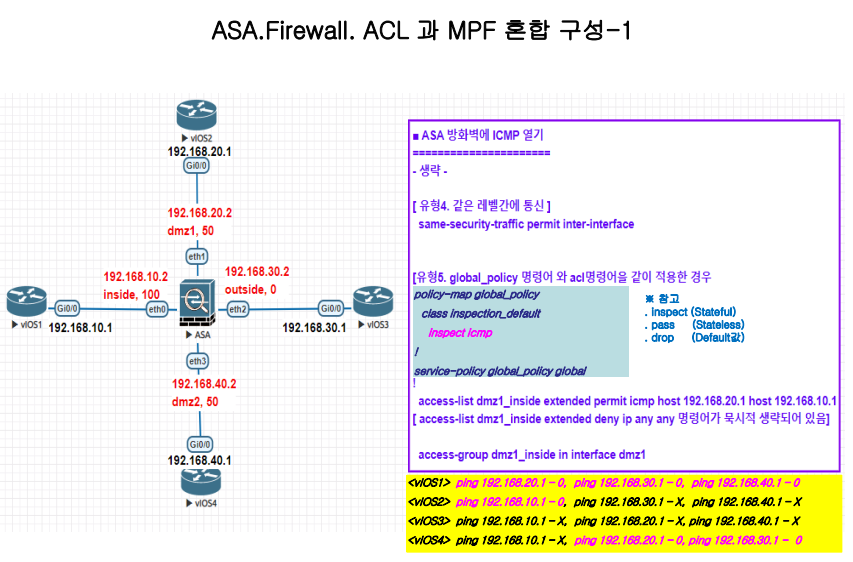

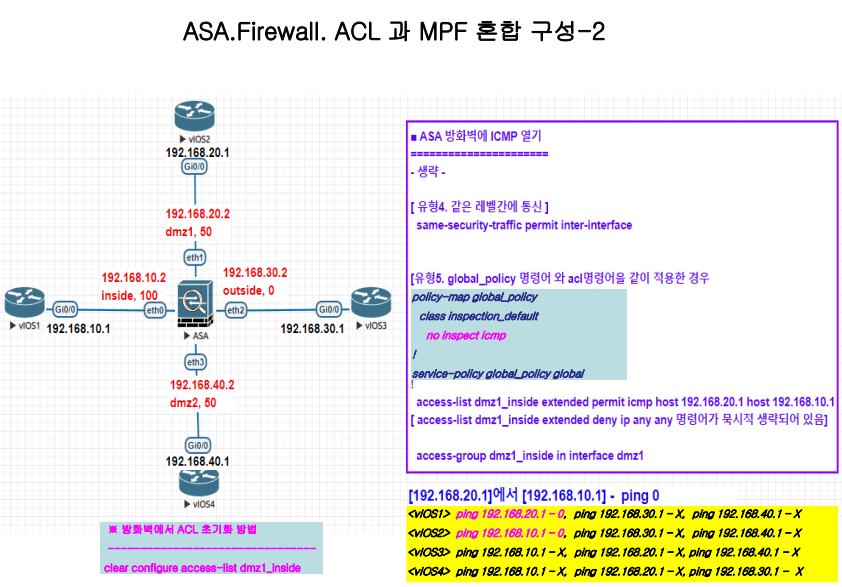

- 보안 레벨이 같은 곳에서 서로의 트래픽 흐름은 기본적으로 모드 거부된다.

- 같은 레벨간 허용시 (config)#same-security-traffic permit inter-interface 입력

- 정적포트와 같은 stateful한 트래픽은 보안 레벨이 높은 곳에서 낮은 곳으로 갔다가 돌아오는 패킷을 허용한다. <예> Telnet서버, HTTP서버 둥

- 동적포트 트래픽은 상태관리를 하지 않아서 레벨이 높은 곳에서 낮은 곳으로 갔다가 돌아올때 전부 차단된다. 이때는 MPF의 inspec명령을 사용하면 동적트래픽에도 Stateful기능을 이용해 응답트래픽이 허용된다. <예> FTP서버, ICMP 등

높은것에서 낮은곳으로 가는것은 전부 허용!!

▶ SECURITY-LEVEL

- Security-level은 높은쪽에서 낮은쪽으로의 정적 포트 통신만 Stateful 기능을 이용해 응답 트래픽이 허용된다. <예> TELNET 서버, HTTP 서버 등

stateful = 상태기록

▶ MPF

- ASA의 경우 기본적인 접근제어는 ACL를 사용하고, 고급적인 보안정책은 MPF를 사용한다.

- MPF의 경우 [ inspect ] 명령어를 사용하여 SPI(Stateful Packet Inspection) 기능을 제공한다. 즉, 동적 포트 서비스에 대한 응답 트래픽도 수신이 가능하다. <예> FTP 서버, ICMP 등

- MPF의 inspect 동작도 기본적으로 Security-level이 높은쪽에서 낮은 방향으로 전송되었다 돌아오는 응답에 대해서만 SPI 처리를 수행한다.

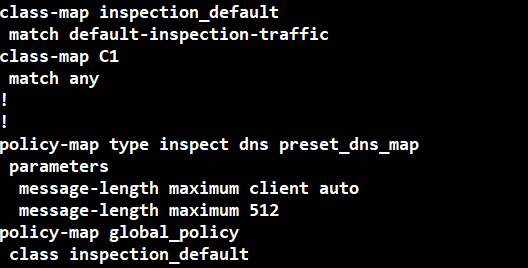

- ASA는 관리자가 별도로 설정하지 않아도 기본 MPF( global_policy ) 가 설정되어 있다.

- MPF에서 class-map 과 policy-map은 다음과 같이 구분할 수 있다.

- type inspect 명령어가 없을 때 -> L3/L4 class-map / policy-map

- type inspect 명령어가 있을 때 -> L7 class-map / policy-map

- policy-map 에서 class-map 을 호출후 다수의 protocol을 inspect 할수 있는 경우는 class-map을 “default-inspection-traffic“으로 분류한 경우만 가능하다.

- MPF가 제공하는 기능은

- SPI (Stateful Packet Inspection)

- Application layer control -> DPI(Deep Packet Inspection)

- TCP 트래픽 제어

- QoS (Quality of Service)

- ASA에 IPS 모듈과 같은 추가 모듈이 탑재되었을 경우 이를 제어할 수 있다.

▶ ACL . 보안레벨이 낮은쪽에서 높은 방향으로 접근하기 위해서는 반드시 관리자의 ACL 설정이 필요하다. (Security-level 규칙의 예외)

<ASA>

ciscoasa> en

Password: enter

ciscoasa# conf t

ciscoasa(config)# int e0

ciscoasa(config-if)# nameif inside

INFO: Security level for "inside" set to 100 by default.

ciscoasa(config-if)# security-level 100

ciscoasa(config-if)# ip add 192.168.10.2 255.255.255.0

ciscoasa(config-if)# no sh

ciscoasa(config)# int e1

ciscoasa(config-if)# nameif dmz1

INFO: Security level for "dmz1" set to 0 by default.

ciscoasa(config-if)# security-level 50

ciscoasa(config-if)# ip add 192.168.20.2 255.255.255.0

ciscoasa(config-if)# no sh

ciscoasa(config-if)# exit

ciscoasa(config)# int e2

ciscoasa(config-if)# nameif outside

INFO: Security level for "outside" set to 0 by default.

ciscoasa(config-if)# security-level 0

ciscoasa(config-if)# ip add 192.168.30.2 255.255.255.0

ciscoasa(config-if)# no sh

ciscoasa(config-if)# exit

ciscoasa(config)# int e3

ciscoasa(config-if)# nameif dmz2

INFO: Security level for "dmz2" set to 0 by default.

ciscoasa(config-if)# security-level 50

ciscoasa(config-if)# ip add 192.168.40.2 255.255.255.0

ciscoasa(config-if)# no sh

ciscoasa(config-if)# exit

같은 레벨에서 ping이 가도록 하려면

ciscoasa(config)# same-security-traffic permit inter-interface

넣어준다.

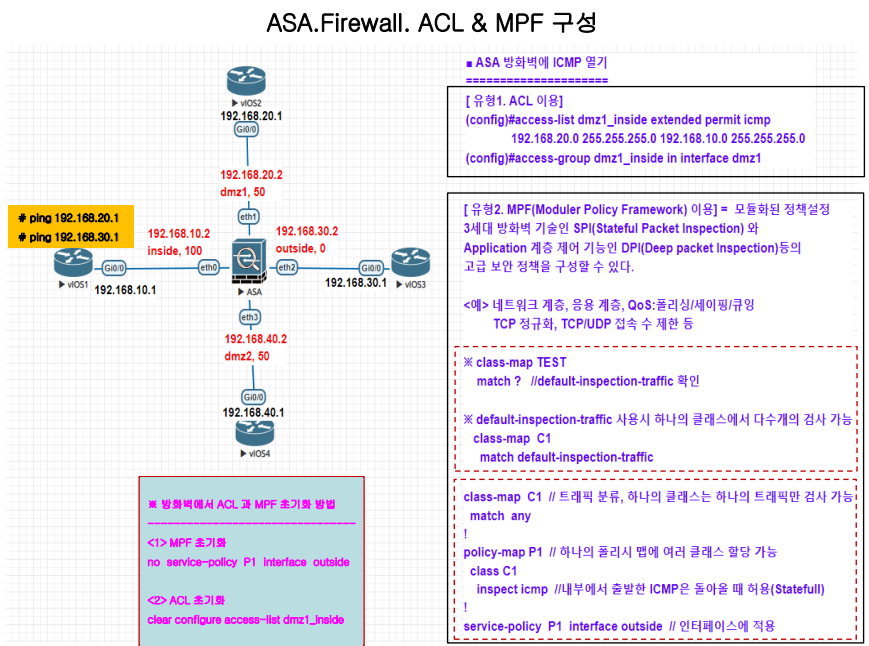

유형 1

<ICMP 허용하는 방법>

ciscoasa(config)# access-list dmz1_inside extended permit icmp

192.168.20.0 255.255.255.0 192.168.10.0 255.255.255.0

ciscoasa(config)# access-group dmz1_inside in interface dmz1access-list [access name] extend [permit/deny] icmp 출발 주소 도착주소

access-group [access name] in interface [출발 interface name]

유형 2 MPF(Moduler Policy Framework)이용 = 모듈화된 정책설정

3세대 방화벽 기술인 PSI(Stateful Packet Inspection과 application 계층 제어 기능인 DPI(Deep packet inspection) 등의 고급 보안 정책을 구성

하나의 poilcy 맵에 여러개의 class map을 적용시켜줄 수 있다.

ciscoasa(config)# class-map C1

ciscoasa(config-cmap)# match

ciscoasa(config-cmap)# match any

ciscoasa(config-cmap)# exit

ciscoasa(config)# policy-map P1

ciscoasa(config-pmap)# class C1

ciscoasa(config-pmap-c)# inspect icmp

ciscoasa(config-pmap-c)# exit

ciscoasa(config-pmap)# exit

ciscoasa(config)# service-policy P1 interfac

ciscoasa(config)# service-policy P1 interface outside

vios1에서 192.168.30.1로 ping이 허용되지만,

vios3에서 ping 192.168.10.1은 허용되지 않는다.⇒ 낮은 레벨에서 높은레벨로 가는 것이기 때문에 전달이 불가능하다.

초기화하는 방법

ciscoasa(config)# no service-policy P1 interface outsidez1_ins

ciscoasa(config)# clear configure access-list dmz1_inside

728x90

반응형

'Network > ASA.Firewall' 카테고리의 다른 글

| [ASA.Firewall] ACL (1) | 2023.03.13 |

|---|---|

| [ASA.Firewall]라우팅 (0) | 2023.03.13 |

| [ASA.Firewall]Transparent (0) | 2023.03.13 |

댓글