728x90

반응형

■ ASA Transparent Mode (L2 Firewall)

- ASA는 기본적으로 L3 Firewall, 즉 Router 모드로 동작한다.

- L3 Firewall의 경우 Router와 동일하게 각 Interface마다 서로 다른 Network 대역에 포함되어야 하고, Routing 설정이 요구된다.

- L2 Firewall을 사용할 경우 IP정책과 Routing정책을 새롭게 구성할 필요가 없다. 즉, 기존 망에 별도의 구성 변경 없이 방화벽 장비를 추가하는 것이 가능하다.

- L2 Firewall은 외부에서 tracert 명령어로 경로추적을 해도 드러나지 않기 때문에 보안상 안전하다.

※ L2 Firewall은 기본 L3 Firewall과 동일한 기능을 수행한다.

------------------------------------------- --------------------------------------

- ACL, MPF, NAT, Routing 등 ...

- 추가적으로 L2 필터링(Ethertype ACL)도 지원한다

show firewall

!

firewall transparent -- L2 Firewall 전환

show firewall

!

no firewall transparent -- L3 Firewall 전환

show firewall

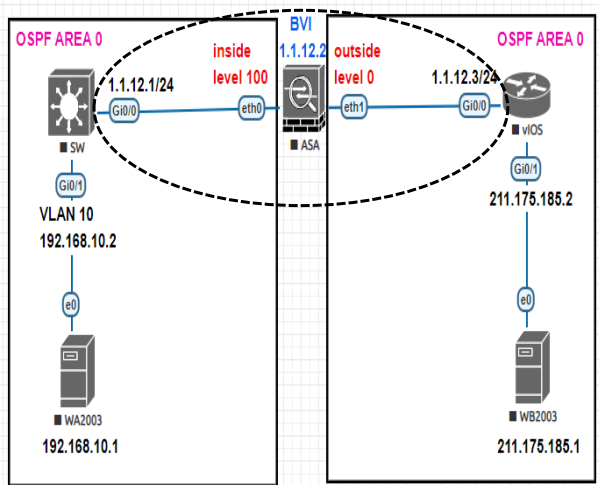

<스텝1>

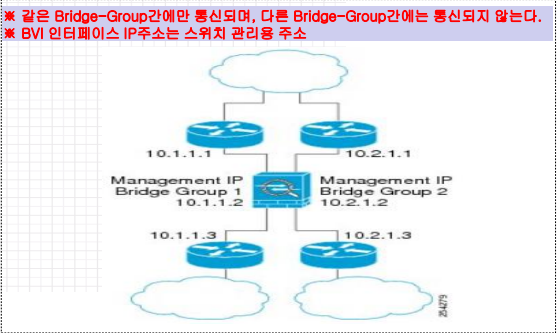

BVI => 기계에 대한 주소

firewall transparent

!

interface BVI 1 => bridge-group 번호와 일치시켜주어야 한다.

ip address 1.1.12.2 255.255.255.0

!

interface Ethernet0

nameif inside

bridge-group 1

security-level 100

!

interface Ethernet1

nameif outside

bridge-group 1

security-level 0※ 도달성을 설정하기 위해서는 bridge-group 번호와 bvi 번호를 일치시켜야 한다.

※ SW 와 vIOS 간 OSPF 네이버 관계가 형성되지 않는다.

이유는 ASA가 OSPF Hello Packet을 차단하기 때문이다.

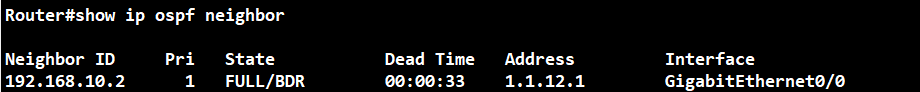

<스텝 2>

ciscoasa(config)# logging console 4

ciscoasa(config)# logging enableenable하면 아래와 같이 log가 계속 올라온다.

※ASA의 경우 기본저으로 Security-leve 이 높은 쪽에서 낮은쪽으로 전송되는 Unicast 트래픽은 허용된다. 하지만, Multicast 트래픽은 허용되지 않는다.

OSPF Hello 패킷 = Multicast 224.0.0.5

access-list out->in extended permit ospf host 1.1.12.3 any

access-list out->in extended deny ip any any log warnings interval 60

access-group out->in in interface outsideoutside->in 으로 1.1.12.3에서 출발한 주소는 모두 허용

deny된 로그는 60초 간격으로 알려준다.

<스텝 3>

access-group [access-list name] [in/out/global] interface [int name]

access-list in->out extended permit ip any any

access-group in->out in interface insideinside방향에서 outside로 나가는 방향의 모든 ip 허용

=> 이 상태에서 show ip ospf neighbor을 확인하면 이웃의 주소가 나타나게 된다.

<스텝4>

policy-map global_policy

class inspection_default

spect icmp※ L2 Firewall 모드인 “Transparent 모드"에서도

L3 Firewall과 동일하게 ACL, MPF, NAT, Static route 등을 구성할 수 있다.

<스텝5>

router ospf 1

no network 192.168.10.2 0.0.0.0 area 0

vios

ip route 223.255.255.1255.255.255.255 1.1.12.2

asa

object network inside_net

subnet 192.168.10.0 255.255.255.0

net (inside,outside) dynamic 223.255.255.1

route inside 192.168.10.0 255.255.255.0 1.1.12.1

ASA는 L2 모드인 경우 192.168.10.0/24 대역에 대한 도달성이 없기 때문에 Static routing을 구성해야 한다. (Dynamic Routing Protocol은 지원되지 않는다.)

<스텝6>

- vios -

access-list 10 permit host 223.255.255.1

ip nat inside source list 10 interface g0/1 overload

!

interface g0/0

ip nat inside

!

interface g0/1

ip nat outside

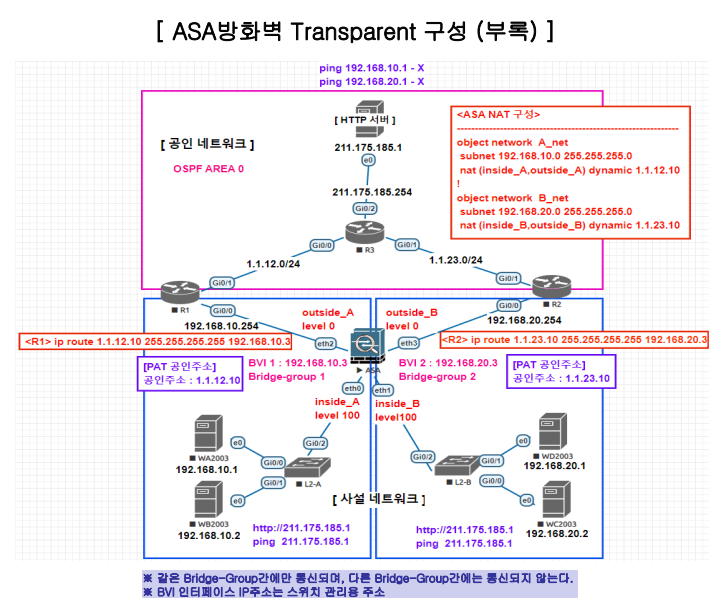

firewall transparent

interface BVI1

ip address 192.168.10.3 255.255.255.0

!

interface BVI2

ip address 192.168.20.3 255.255.255.0

!

interface Ethernet0

nameif inside_A

bridge-group 1

security-level 100

!

interface Ethernet1

nameif inside_B

bridge-group 2

security-level 100

!

interface Ethernet2

nameif outside_A

bridge-group 1

security-level 0

!

interface Ethernet3

nameif outside_B

bridge-group 2

security-level 0

!

object network A_net

subnet 192.168.10.0 255.255.255.0

nat (inside_A,outside_A) dynamic 1.1.12.10

object network B_net

subnet 192.168.20.0 255.255.255.0

nat (inside_B,outside_B) dynamic 1.1.23.10

policy-map global_policy

class inspection_default

inspect icmp

728x90

반응형

'Network > ASA.Firewall' 카테고리의 다른 글

| [ASA.Firewall] ACL (1) | 2023.03.13 |

|---|---|

| [ASA.Firewall]라우팅 (0) | 2023.03.13 |

| [ASA.Firewall]ASA란? (0) | 2023.03.13 |

댓글